ConnectWise ScreenConnect encabeza la lista de RATs mal utilizados en los ataques de 2025

Un nuevo informe de Cofense Intelligence revela una preocupante tendencia en ciberataques: los delincuentes secuestran cada vez más herramientas de acceso remoto (RAT ) legítimas para infiltrarse en los sistemas informáticos. A diferencia del software malicioso diseñado específicamente para el hackeo, estas herramientas se crean con fines legales y suelen ser utilizadas por profesionales de TI en empresas. Su autenticidad las hace especialmente peligrosas, ya que pueden eludir las medidas de seguridad tradicionales y la sospecha de los usuarios.

Los actores de amenazas se aprovechan de la confianza inherente en estas herramientas para acceder a los equipos de las víctimas, según señalaron los investigadores en la entrada del blog compartida con Hackread.com. Una vez instaladas, estas RAT legítimas se convierten en una puerta de entrada para distribuir otros programas dañinos, espiar las actividades de los usuarios o robar información confidencial como contraseñas y registros comerciales. La versatilidad de estas herramientas, sumada a su apariencia de software confiable, las convierte en un arma poderosa en manos de los ciberdelincuentes.

Cofense Intelligence destacó varias RAT legítimas que se utilizan con frecuencia. ConnectWise ScreenConnect , anteriormente conocido como ConnectWise Control y ScreenConnect, se convirtió en la opción más popular entre los atacantes en 2024, apareciendo en el 56 % de los informes de amenazas activas relacionadas con RAT legítimas.

“ConnectWise RAT es la herramienta de acceso remoto legítima más utilizada y representó el 56 % de todos los informes de amenazas activas (ATR) con herramientas de acceso remoto legítimas en 2024”, escribió Kahng An del equipo de inteligencia de Cofense en su informe .

Su popularidad seguirá en aumento en 2025, con un volumen de ataques que ya iguala al del año pasado. Otra herramienta, FleetDeck, experimentó un aumento en su uso durante el verano de 2024, dirigida especialmente a hablantes de alemán y francés con señuelos de temática financiera.

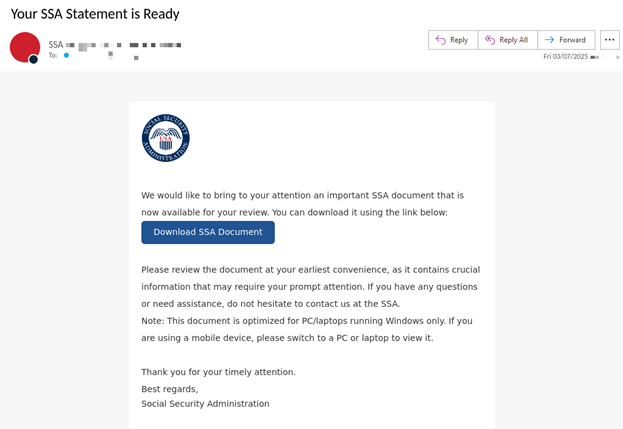

Los atacantes emplean diversos métodos para engañar a las víctimas y lograr que instalen estas herramientas. En el caso de ConnectWise ScreenConnect, una de las campañas más destacadas es la suplantación de la Administración del Seguro Social de EE. UU. mediante correos electrónicos que afirman ofrecer declaraciones de beneficios actualizadas.

Estos correos electrónicos suelen contener enlaces a archivos PDF falsos o directamente al instalador del RAT. Otra táctica observada desde el 5 de febrero de 2025 consiste en enviar correos electrónicos que simulan ser notificaciones sobre archivos compartidos en "filesfm", lo que lleva a las víctimas a descargar un cliente de OneDrive aparentemente legítimo que, en realidad, es el instalador del RAT de ConnectWise.

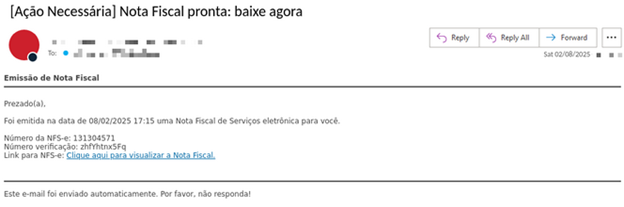

Según Cofense, también se están explotando otras herramientas de acceso remoto legítimas. Atera, una suite integral de monitorización y gestión remota que se integra con herramientas como Splashtop, se ha utilizado en campañas dirigidas a hablantes de portugués en Brasil con avisos legales y facturas falsas desde octubre de 2024.

También se han observado RAT más pequeñas y menos comunes, como LogMeIn Resolve (GoTo RAT), Gooxion RAT, PDQ Connect, Mesh Agent, N-Able y Teramind, en varias campañas, a menudo localizadas.

La facilidad y el bajo costo de adquirir estas herramientas permiten a los atacantes cambiar rápidamente entre diferentes, lo que representa un desafío continuo para la protección de la ciberseguridad, concluyeron los investigadores de Cofense, y agregaron que tales campañas suelen ser eventos únicos y difíciles de sostener.

Estas campañas suelen ser eventos puntuales y no parecen mantenerse en el tiempo. Es posible que los actores de amenazas cambien rápidamente de RAT debido a la gran variedad de opciones disponibles en el mercado.

HackRead