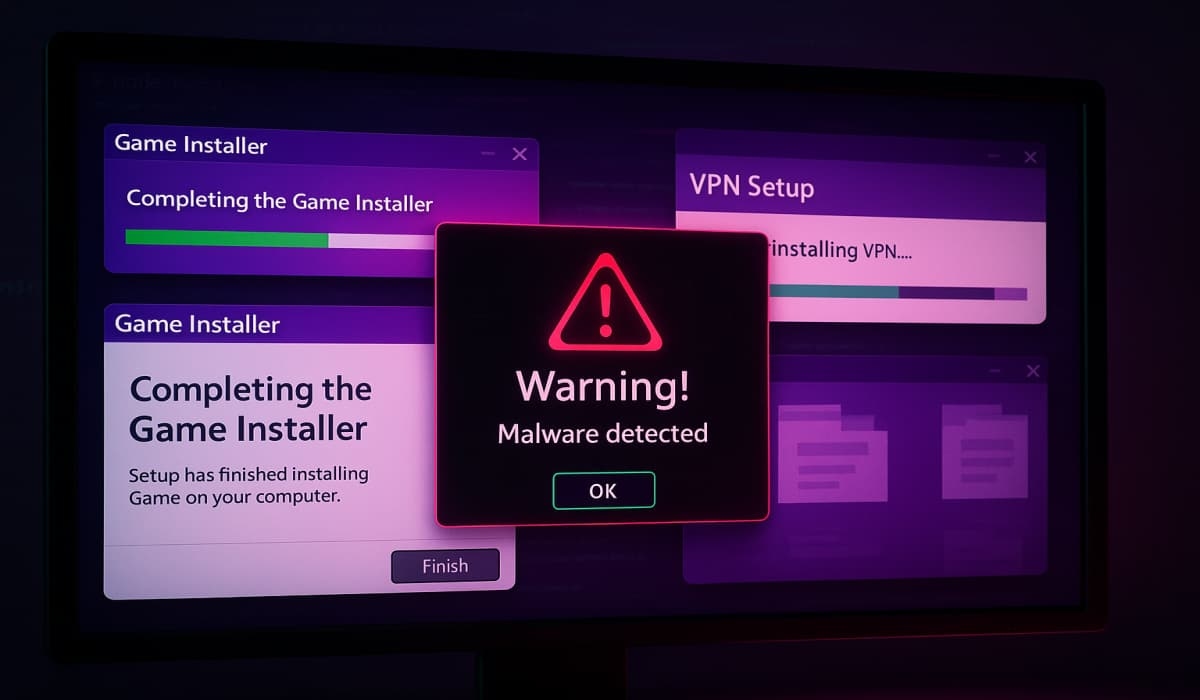

Oprogramowanie złośliwe Stealit wykorzystujące Node.js do ukrywania się w fałszywych grach i instalatorach VPN

Badacze ds. cyberbezpieczeństwa z FortiGuard Labs firmy Fortinet wydali ostrzeżenie dotyczące aktywnej operacji MaaS (malware-as-a-service) polegającej na rozpowszechnianiu niebezpiecznego złośliwego oprogramowania kradnącego dane o nazwie Stealit.

Ten złośliwy program ma na celu przejęcie kontroli nad komputerem ofiary i kradzież prywatnych informacji. Kampania jest obecnie aktywna i aktywnie atakuje użytkowników systemu Microsoft Windows we wszystkich organizacjach. Została sklasyfikowana jako program o średnim poziomie zagrożenia.

Zaawansowane taktyki stosowane przez grupę Stealit pokazują, że złośliwe oprogramowanie wykorzystuje teraz wysoce zwodniczą nową metodę omijania środków bezpieczeństwa.

Śledztwo FortiGuard Labs ujawniło, że kampania wykorzystuje funkcję platformy programistycznej Node.js o nazwie Single Executable Application (SEA ). Jest to kluczowy szczegół, ponieważ starsze wersje złośliwego oprogramowania korzystały z innego narzędzia o nazwie Electron. Celem tej zmiany jest utrudnienie wykrycia i zablokowania złośliwego oprogramowania.

Nowe podejście SEA pakuje wszystkie niezbędne złośliwe pliki w jeden prosty program. Oznacza to, że program może działać nawet na komputerze, na którym nie jest zainstalowane oprogramowanie Node.js. Badacze wyjaśnili, że pozwala to na uruchomienie złośliwego oprogramowania „bez konieczności preinstalowanego środowiska uruchomieniowego Node.js ani dodatkowych zależności”.

Aktorzy zagrożeń prawdopodobnie wykorzystują nowość funkcji SEA, licząc na zaskoczenie programów bezpieczeństwa i analityków. Szkodliwe oprogramowanie jest dodatkowo chronione przez intensywne zaciemnianie kodu i liczne mechanizmy antyanalizy, które wykrywają i przerywają wykonywanie kodu w przypadku wykrycia debugera, środowiska wirtualnego lub podejrzanych procesów.

Operatorzy Stealit oferują to jako pełną usługę komercyjną, reklamując „profesjonalne rozwiązania do ekstrakcji danych” w ramach różnych planów abonamentowych. Wielokrotnie przenosili swój serwer Command-and-Control (C2), zmieniając domenę z stealituptaded.lol na iloveanimals.shop . Ponadto oferują przejrzyste ceny za dożywotni dostęp: około 500 dolarów za wersję na Windows i 2000 dolarów za wersję na Androida.

Cechą charakterystyczną tego złośliwego oprogramowania jest rozbudowana lista możliwości zdalnego dostępu, obejmująca:

- Monitorowanie ekranu na żywo i sterowanie kamerą internetową

- Zdalne zarządzanie systemem (wyłączanie/ponowne uruchamianie)

- Możliwość wysyłania ofierze fałszywych wiadomości ostrzegawczych.

Według wpisu na blogu FortiGuard Labs, udostępnionego serwisowi Hackread.com przed publikacją w piątek, operatorzy Stealit dystrybuują złośliwe oprogramowanie, ukrywając je jako instalatory popularnych gier i aplikacji VPN . Pliki te (spakowane w popularnych skompresowanych archiwach lub jako PyInstaller) przesyłają do serwisów wymiany plików, takich jak Mediafire i Discord .

Po pomyślnej instalacji złośliwy program wyodrębnia szeroką gamę informacji, w tym poufne dane, takie jak dane logowania i portfele kryptowalut z różnych aplikacji, które mogą być następnie wykorzystane w przyszłych atakach.

Badacze zauważyli, że autorzy złośliwego oprogramowania szybko zmieniają taktykę, czasami powracając do starszego frameworka Electron do dostarczania ładunku, aby utrzymać zespoły ds. bezpieczeństwa w niepewności.

Ta kampania pokazuje, jak szybko cyberprzestępcy adaptują się, wykorzystując legalne funkcje oprogramowania, takie jak Node.js SEA, aby pozostać niewykrytymi. Ponieważ złośliwe oprogramowanie jest dystrybuowane za pośrednictwem przynęt, takich jak gry i sieci VPN, użytkownicy muszą zachować szczególną ostrożność podczas pobierania oprogramowania z nieoficjalnych źródeł.

„ To świetne badanie śledzące rozwój ukierunkowanej kampanii ” – powiedział Trey Ford , dyrektor ds. strategii i zaufania w Bugcrowd, firmie z siedzibą w San Francisco w Kalifornii, która jest liderem w dziedzinie cyberbezpieczeństwa opartego na crowdsourcingu.

„ Dla mnie najbardziej interesująca jest docelowa grupa użytkowników – gracze zazwyczaj mają wydajny sprzęt i są przyzwyczajeni do uruchamiania wszelkiego rodzaju losowego oprogramowania w celu wsparcia swoich gier, a ekosystem gier to bałagan plików binarnych i połączeń sieciowych ZANIM zacznie się dodawać pomocników, modyfikatory wydajności i zasoby do oszukiwania ” – wyjaśnił Ford.

Ford ostrzegał, że gdy specjaliści IT używają tych samych urządzeń lub sieci zarówno do gier, jak i do pracy, powstaje podatne środowisko, które atakujący mogą wykorzystać do skoordynowanych operacji cybernetycznych.

„ Istnieje duża grupa uprzywilejowanych pracowników IT, którzy są zapalonymi graczami (wielu z nich przeszło do branży IT ze względu na zamiłowanie do gier) – co oznacza, że sprzęt używany do pracy i zabawy, boczny dostęp sieciowy do ich laptopów i materiały wymuszające okup od tych użytkowników – to wszystko są dźwignie, które można wykorzystać w skoordynowanym, antagonistycznym rozwoju.

HackRead