ShinyHunters ujawniają rzekome dane z Qantas, Vietnam Airlines i innych dużych firm

3 października 2025 roku Hackread.com opublikował szczegółowy raport, w którym hakerzy twierdzili, że ukradli 989 milionów rekordów z 39 dużych firm na całym świecie, wykorzystując lukę w zabezpieczeniach Salesforce. Grupa zażądała, aby Salesforce i firmy, których dotyczył atak, rozpoczęły negocjacje przed 10 października 2025 roku, ostrzegając, że jeśli ich żądania zostaną zignorowane, ujawnią cały zbiór danych.

Hakerzy, przedstawiający się jako „ Scattered Lapsus$ Hunters ”, kolektyw łączący w sobie elementy Scattered Spider, Lapsus$ i ShinyHunters, opublikowali już dane rzekomo należące do 6 z 39 zaatakowanych firm.

Oto nazwy firm wymienionych w przecieku:

- Fujifilm

- GAP, INC.

- Wietnamskie linie lotnicze

- Zasoby Engie

- Qantas Airways Limited

- Albertsons Companies, Inc.

Chociaż firmy, których dotyczył wyciek, są jedynymi, które mogą potwierdzić naruszenie, Hackread.com przeprowadził dogłębną analizę wyciekniętych danych i wygląda to na wiarygodne. We wszystkich 6 wyciekach rekord zawierał dane osobowe klientów i firm, w tym adresy e-mail, imiona i nazwiska, adresy, numery paszportów i numery telefonów.

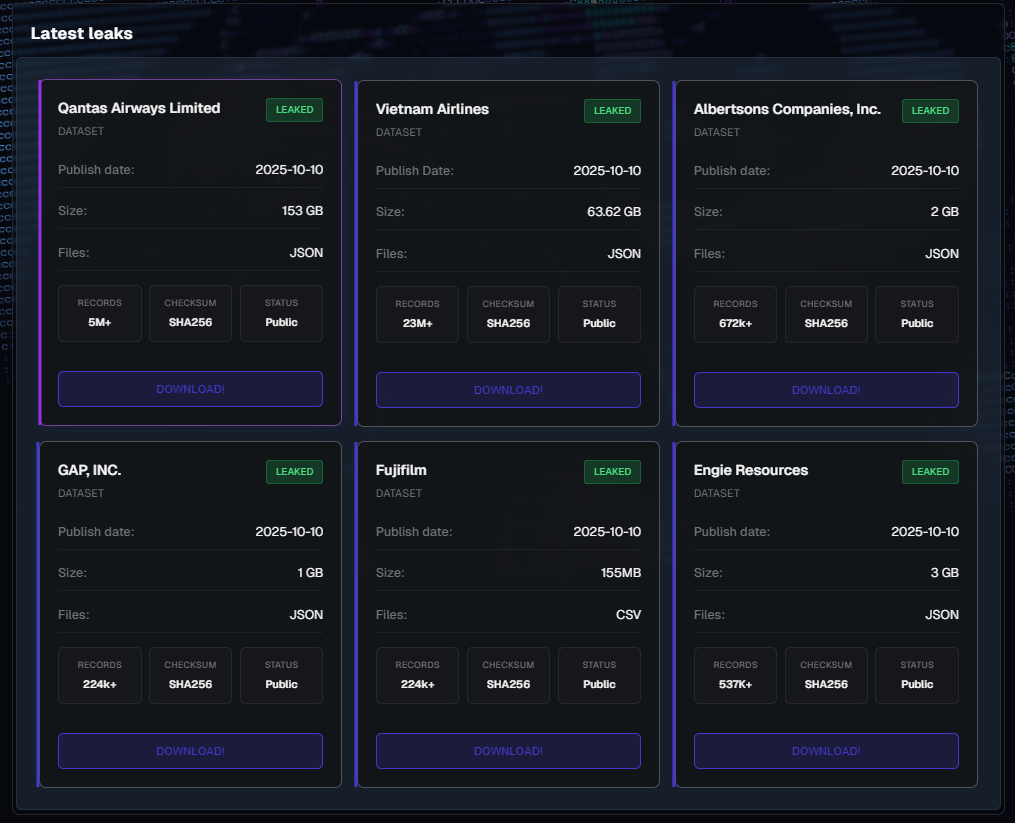

Zestaw danych, który rzekomo wyciekł z Qantas Airways Limited, ma pokaźny rozmiar i waży 153 GB. Pliki są w formacie JSON i podobno zawierają ponad 5 milionów rekordów. Dane zostały opublikowane 10 października 2025 roku i oznaczone jako publiczne przez atakujących.

Ten zbiór danych łączy dane osobowe (PII) z danymi lojalnościowymi klientów i wewnętrznymi danymi biznesowymi, co czyni go poważnym zagrożeniem, jeśli jest autentyczny. Oto, co zawierają wyciekłe dane:

- Płeć

- Kraj

- Pełne imię i nazwisko

- Data urodzenia

- Saldo punktów

- Używana waluta (AUD)

- Numer dla osób często podróżujących samolotem

- Daty dołączenia do programu „Często latający pasażerowie” i rocznice

- Tytuł lub zwrot grzecznościowy (na przykład Pani, Pan)

- Poziomy i statusy dla często latających pasażerów

- Numery telefonów (główny, dodatkowy, domowy, służbowy, komórkowy)

- Adresy e-mail (podstawowy, dodatkowy, służbowy, domowy)

- Znaczniki czasu utworzenia i modyfikacji konta

- Dane adresu korespondencyjnego (miasto, kod pocztowy, szerokość i długość geograficzna itp.)

- Numery identyfikacyjne konta lub klienta (wewnętrzne identyfikatory Salesforce i Qantas)

- Preferencje profilowe (na przykład posiłki, miejsce, preferencje marketingowe, newslettery)

- Szczegóły dotyczące członkostwa i lojalności (poziom brązowy, data wygaśnięcia, punkty statusu do następnego poziomu)

- Wewnętrzne pola CRM (OwnerId, RecordTypeId, CreatedBy itp.)

- Linki do wewnętrznych raportów i szablonów (na przykład „Raport dla często latających pasażerów QCC”, „Raport z saloników QCC”)

- Pola notatek i uwag klienta

- Dane geolokalizacyjne (szerokość i długość geograficzna adresu pocztowego)

- Metadane dotyczące śledzenia aktywności i kontaktów (ostatnia modyfikacja, ostatnie przeglądanie itp.)

- Wewnętrzne flagi i wskaźniki statusu (HasOptedOutOfEmail, DoNotCall, Active, Sensitive_Contact itp.)

Warto zauważyć, że w lipcu 2025 r. firma potwierdziła poważne naruszenie bezpieczeństwa danych związane z zewnętrznym dostawcą, ale nie ujawniła wówczas jego nazwy.

Zbiór danych Vietnam Airlines ma rozmiar 63,62 GB, również w formacie JSON, i zawiera ponad 23 miliony rekordów. Podobnie jak pozostałe, został on upubliczniony 10 października 2025 roku. Jeśli ten wyciek danych okaże się autentyczny, stanowi on jeden z większych wycieków przypisywanych tej serii naruszeń.

Rekord ten zawiera zarówno dane osobowe (PII), jak i dane z kont firmowych, a także wewnętrzne pola CRM linii lotniczych oraz identyfikatory programów lojalnościowych, takie jak numer programu lojalnościowego dla osób często podróżujących. Oto lista typów danych zawartych w rekordzie Vietnam Airlines:

- Wiek

- Płeć

- Pełne imię i nazwisko

- Numer telefonu

- Używana waluta

- Adres e-mail

- Numer dla osób często podróżujących samolotem

- Data urodzenia i rok urodzenia

- Właściciel i metadane systemu

- Wewnętrzne identyfikatory kont i kontaktów

- Dziedziny związane z biznesem lub ładunkami

- Rodzaj konta i klasyfikacja rekordów

- Informacje o roli korporacyjnej lub biznesowej

- Pola informacji korporacyjnych i podatkowych

- Pola adresu e-mail i telefonu związane z firmą

- Ostatnie pola śledzenia podróży i powiązań z podróżami

- Pola kraju i miasta (choć niektóre są puste)

- Adres zamieszkania (ulica i częściowe dane lokalizacji)

Wyciek związany z firmą Albertsons Companies, Inc. jest stosunkowo mniejszy i obejmuje 2 GB plików JSON. Według spisu, zawiera on ponad 672 000 rekordów. Dane zostały opublikowane 10 października 2025 roku i oznaczone jako publiczne.

Zbiór danych powiązany z GAP, INC. ma rozmiar 1 GB, jest sformatowany w formacie JSON i podobno zawiera ponad 224 000 rekordów. Informacje zostały przesłane 10 października 2025 roku z publicznym oznaczeniem statusu, co sugeruje, że są dostępne dla każdego za pośrednictwem portalu wycieku.

Wyciek danych z Fujifilm wydaje się mniejszy w porównaniu z tym, że ma rozmiar 155 MB i jest zapisany w formacie CSV. Pomimo mniejszego rozmiaru, zbiór danych nadal obejmuje rzekomo około 224 000 rekordów. Został on również upubliczniony 10 października 2025 roku.

Zbiór danych Engie Resources ma rozmiar 3 GB i jest sformatowany jako pliki JSON. Zawiera podobno ponad 537 000 rekordów, opublikowanych publicznie 10 października 2025 roku.

Pełna lista 39 firm zidentyfikowanych jako ofiary domniemanego naruszenia danych Salesforce:

- KFC – 1,3 GB

- ASICS – 9 GB

- UPS – 91,34 GB

- IKEA – 13 GB

- GAP, INC. – 1 GB

- Petco – 9,9 GB

- Cisco – 5,6 GB

- McDonald's – 28 GB

- Cartier – 1,4 GB

- Adidas – 37 GB

- Fujifilm – 155 MB

- Instacart – 32 GB

- Marriott – 7 GB

- Walgreens – 11 GB

- Pandoranet – 8,3 GB

- Kanał – 2 GB

- CarMax – 1,7 GB

- Disney/Hulu – 36 GB

- TransUnion – 22 GB

- Aeroméxico – 172,95 GB

- Toyota Motor Corporation – 64 GB

- Stellantis – 59 GB

- Usługi Republiki – 42 GB

- TripleA (aaacom) – 23 GB

- Saks Fifth – 1,1 GB

- Albertsons (Jewel Osco itp.) – 2 GB

- Engie Resources (Plymouth) – 3 GB

- 1-800Księgowy – 18 GB

- HMH (hmhcocom) – 88 GB

- Instructurecom – Canvas – 35 GB

- Google Adsense – 19 GB

- HBO Max – 3,2 GB

- FedEx – 1,1 TB

- Qantas Airways – 153 GB

- Vietnam Airlines – 63,62 GB

- Air France i KLM – 51 GB

- Home Depot – 19,43 GB

- Kering (Gucci, Balenciaga, Brioni, AlexMcQ) – 10 GB

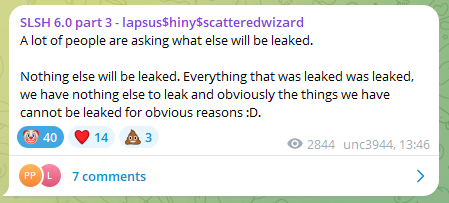

Choć początkowo spodziewano się więcej danych, hakerzy ogłosili na Telegramie, że nie ujawnią żadnych dodatkowych informacji, stwierdzając: „Wiele osób pyta, co jeszcze wycieknie. Nic więcej nie wycieknie. Wszystko, co wyciekło, wyciekło, nie mamy nic więcej do ujawnienia i oczywiście, to, co mamy, nie może zostać ujawnione z oczywistych powodów”. To oświadczenie pozostawia niepewną przyszłość pozostałych danych.

Jednak to, co już wyciekło, jest wystarczająco szkodliwe. Jeśli zostanie to potwierdzone, ujawnienie tych baz danych może mieć poważne konsekwencje dla wielu branż. Linie lotnicze, sprzedawcy detaliczni i firmy energetyczne przechowują duże ilości poufnych informacji o klientach i firmach, w tym dane osobowe, dane kontaktowe i wewnętrzne rejestry.

Ujawnienie takich danych naraża osoby dotknięte incydentem na ryzyko kradzieży tożsamości i oszustwa, a także stwarza potencjalne szkody wizerunkowe i finansowe dla zaangażowanych firm. Ponieważ wycieki te są powiązane z wcześniejszymi doniesieniami o luce w zabezpieczeniach Salesforce , incydent ten rodzi również pytania o praktyki bezpieczeństwa stosowane przez platformy zewnętrzne, które zarządzają i przechowują tak obszerne dane.

HackRead