Tylne furtki w pakietach Python i NPM są przeznaczone dla systemów Windows i Linux

Nowe badania firmy Checkmarx Zero ujawniły wyjątkową kampanię złośliwego oprogramowania, której celem byli użytkownicy języków Python i NPM w systemach Windows i Linux.

Badacz ds. bezpieczeństwa Ariel Harush z Checkmarx Zero zidentyfikował ten niepokojący nowy trend w cyberatakach. Według ich badań, udostępnionych Hackread.com, atakujący stosują techniki typosquattingu i mylenia nazw, aby nakłonić użytkowników do pobrania szkodliwego oprogramowania.

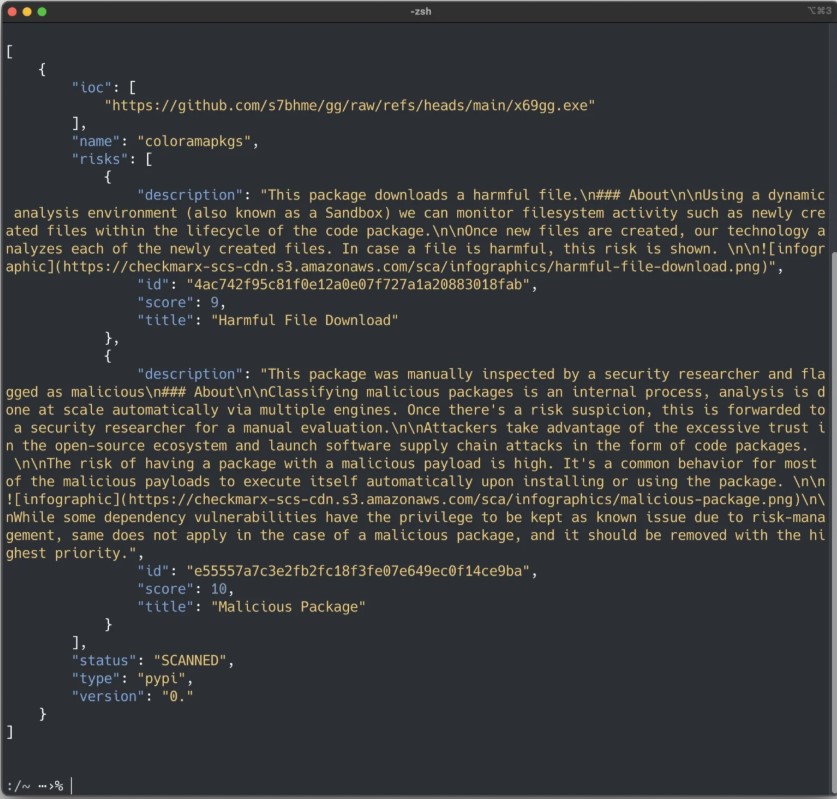

To, co czyni tę kampanię szczególnie niezwykłą, to jej podejście międzyekosystemowe . Złośliwe pakiety, przesłane do PyPI (Python Package Index), naśladują nazwy legalnego oprogramowania z dwóch różnych ekosystemów programistycznych: colorama (popularne narzędzie Python do dodawania koloru do tekstu w terminalach) i colorizr (podobny pakiet JavaScript znaleziony w NPM, Node Package Manager). Oznacza to, że atakujący używa nazwy z jednej platformy, aby atakować użytkowników innej, co jest rzadko spotykaną taktyką.

Pakiety odkryte przez Checkmarx Zero zawierały wysoce ryzykowne ładunki , zaprojektowane tak, aby dać atakującym trwały zdalny dostęp i zdalną kontrolę nad komputerami stacjonarnymi i serwerami. Pozwala im to „zbierać i eksfiltrować poufne dane”, co oznacza, że mogą kraść ważne informacje.

W systemach Windows malware próbuje nawet ominąć oprogramowanie antywirusowe, aby uniknąć wykrycia. Checkmarx powiązał również niektóre ładunki Windows z kontem GitHub : githubcom/s7bhme .

W przypadku użytkowników Linuksa odkryto, że złośliwe pakiety zawierają zaawansowane tylne drzwi, które mogą nawiązywać szyfrowane połączenia, kraść informacje i utrzymywać ukrytą, długotrwałą obecność w zainfekowanych systemach.

Kampania, której celem prawdopodobnie było zaatakowanie konkretnych celów, jest na razie niemożliwa do wyśledzenia ze względu na brak jasnych danych o jej pochodzeniu, przez co nie jest jasne, czy jest ona powiązana ze znanym przeciwnikiem.

Na szczęście te konkretne złośliwe pakiety zostały usunięte z publicznych repozytoriów oprogramowania, co ograniczyło ich bezpośredni potencjał do wyrządzania szkód. Chociaż bezpośrednie zagrożenie zostało powstrzymane, Checkmarx radzi organizacjom, aby były gotowe na podobne ataki.

„Łącząc ataki polegające na podrabianiu nazw i powiązane z nimi ataki polegające na myleniu nazw, podszywanie się pod inne podmioty w ekosystemach oraz ataki wieloplatformowe, atak ten przypomina nam, jak oportunistyczne i wyrafinowane stały się zagrożenia dla łańcucha dostaw typu open source” — zauważyli badacze Checkmarx w swoim wpisie na blogu .

Badacze sugerują sprawdzenie wszystkich aktywnych i gotowych do użycia kodów aplikacji pod kątem jakichkolwiek oznak tych złośliwych nazw pakietów. Ważne jest również sprawdzenie prywatnych obszarów przechowywania oprogramowania, takich jak Artifactory, w celu usunięcia wszelkich szkodliwych pakietów i zapobieżenia ich przyszłej instalacji.

Ponadto firmy powinny upewnić się, że tego typu niebezpieczne pakiety nie są instalowane na komputerach deweloperskich ani w środowiskach testowych. Te kroki są niezbędne do obrony przed tak wyrafinowanymi atakami na łańcuch dostaw open source.

HackRead