BADBOX 2.0 encontrado pré-instalado em dispositivos Android IoT em todo o mundo

Uma nova série de malware para Android , o BADBOX 2.0, está transformando dispositivos inteligentes comuns em uma botnet, muitas vezes antes mesmo de chegarem às casas dos usuários. O FBI já sinalizou esse malware como uma ameaça global, e análises recentes da Equipe de Inteligência de Ameaças Lat61 da Point Wild revelam que mais de 1 milhão de dispositivos em 222 países e territórios já foram comprometidos.

Liderada pelo Dr. Zulfikar Ramzan, a equipe do Lat61 rastreou a cadeia de infecção até o seu núcleo: uma biblioteca nativa de backdoor chamada libanl.so , incorporada profundamente no firmware do dispositivo. O malware foi projetado para sobreviver a redefinições de fábrica, realizar operações furtivas e gerar lucro por meio de cliques ocultos em anúncios.

O que torna o BADBOX 2.0 especialmente perigoso é a forma como ele se espalha. Ele não é transmitido apenas por meio de downloads maliciosos ou aplicativos falsos. Muitos dos dispositivos infectados vêm pré-carregados ou pré-instalados com o malware diretamente de fábrica. Isso significa que os usuários ficam expostos desde o momento em que ligam um novo dispositivo.

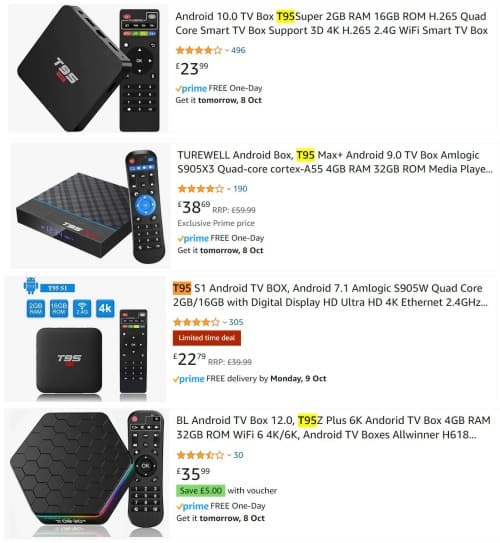

O BADBOX foi identificado pela primeira vez em outubro de 2023 , encontrado em caixas de TV Android de baixo custo que estavam comprometendo redes domésticas. Também no ataque mais recente, a maioria das vítimas são usuários de dispositivos IoT de baixo custo baseados em Android, como smart TVs de marcas genéricas, caixas de streaming, projetores digitais ou tablets, frequentemente adquiridos em lojas online e, em alguns casos, também disponíveis na Amazon. Esses dispositivos são normalmente fabricados por meio de cadeias de suprimentos não regulamentadas e enviados para o mundo todo sem as devidas verificações de segurança.

Uma vez ativo, o BADBOX 2.0 transforma o dispositivo em um nó em uma rede proxy residencial . Esses nós são então vendidos a grupos criminosos que os utilizam para ocultar seus rastros durante fraudes de cliques, preenchimento de credenciais e outros tipos de ataques cibernéticos.

De acordo com a postagem do blog da Point Wild compartilhada com o Hackread.com, os principais componentes identificados pelos analistas incluem:

- libanl.so : Um backdoor nativo que aciona módulos de malware na inicialização

- p.jar e q.jar : módulos Java responsáveis por baixar novos payloads e manter a persistência

- com.hs.app : Um aplicativo Android de nível de sistema que carrega o backdoor

- catmore88(.)com e ipmoyu(.)com : Domínios de comando e controle (C2) usados para comunicação com dispositivos infectados

O malware é capaz de operar silenciosamente em segundo plano. As vítimas podem notar apenas sintomas como alto uso da CPU, superaquecimento, desempenho lento ou tráfego de internet incomum quando o dispositivo está ocioso.

A telemetria da Point Wild mostra infecções espalhadas por mais de 222 países, muitas delas ocorrendo imediatamente. Os usuários não precisam baixar nada nem clicar em um link malicioso. Basta conectar o dispositivo para se tornar parte de uma botnet.

O pior é que o design permite acesso persistente, comunicação criptografada com servidores remotos e geração de receita por meio de módulos invisíveis de cliques em anúncios, tudo sem o conhecimento do usuário.

Se o seu dispositivo estiver lento, esquentar inesperadamente ou apresentar sinais de atividade incomum na internet mesmo quando inativo, ele pode estar infectado. Outros sinais de alerta incluem o Google Play Protect desativado ou ausente por completo, aplicativos desconhecidos aparecendo sozinhos ou o dispositivo sendo de um fabricante desconhecido sem firmware verificado. Esses sinais podem indicar malware como o BADBOX 2.0 rodando silenciosamente em segundo plano.

Os usuários também devem evitar comprar dispositivos sem marca ou muito baratos de vendedores desconhecidos. Opte por fabricantes que ofereçam suporte contínuo de firmware e publiquem documentação de segurança clara.

Lembre-se: o BADBOX 2.0 não é apenas um malware comum. Ele faz parte de uma grande operação coordenada que está transformando discretamente dispositivos baratos de consumo em ferramentas para cibercriminosos, alugando-os para fraudes e outros ataques.

Os grupos por trás dele provavelmente estão sediados na China, e o que o torna especialmente perigoso é o quão profundamente ele está enraizado. Como o malware costuma ser pré-instalado durante a fabricação , identificá-lo ou removê-lo é muito mais difícil do que lidar com infecções comuns.

HackRead