BADBOX 2.0 préinstallé sur les appareils IoT Android du monde entier

Une nouvelle série de logiciels malveillants Android , BADBOX 2.0, transforme les appareils intelligents du quotidien en botnet, souvent avant même d'atteindre les domiciles des utilisateurs. Le FBI a désormais identifié ce logiciel malveillant comme une menace mondiale, et une analyse récente de l'équipe de renseignement sur les menaces Lat61 de Point Wild révèle que plus d'un million d'appareils dans 222 pays et territoires ont déjà été compromis.

Dirigée par le Dr Zulfikar Ramzan, l'équipe Lat61 a remonté la chaîne d'infection jusqu'à son cœur : une bibliothèque de porte dérobée native nommée libanl.so , intégrée au cœur du micrologiciel de l'appareil. Le malware est conçu pour survivre aux réinitialisations d'usine, effectuer des opérations furtives et générer des profits grâce à des clics publicitaires dissimulés.

Ce qui rend BADBOX 2.0 particulièrement dangereux, c'est son mode de propagation. Il ne se propage pas uniquement via des téléchargements malveillants ou de fausses applications. De nombreux appareils infectés sont préchargés ou préinstallés avec le logiciel malveillant dès leur sortie d'usine. Les utilisateurs sont donc exposés dès le démarrage d'un nouvel appareil.

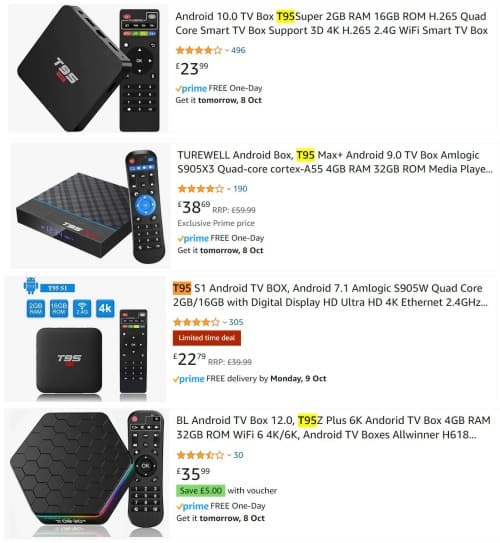

BADBOX a été identifié pour la première fois en octobre 2023 , dans des boîtiers TV Android bon marché qui compromettaient les réseaux domestiques. Lors de la dernière attaque, la plupart des victimes sont des utilisateurs d'appareils IoT Android bon marché, tels que des téléviseurs connectés, des boîtiers de streaming, des projecteurs numériques ou des tablettes de marques génériques, souvent achetés sur des plateformes de vente en ligne et, dans certains cas, également disponibles sur Amazon. Ces appareils sont généralement fabriqués via des chaînes d'approvisionnement non réglementées et expédiés dans le monde entier sans contrôles de sécurité appropriés.

Une fois activé, BADBOX 2.0 transforme l'appareil en nœud d'un réseau proxy résidentiel . Ces nœuds sont ensuite vendus à des groupes criminels qui les utilisent pour dissimuler leurs traces lors de fraudes au clic, de vol d'identifiants et d'autres types de cyberattaques.

Selon le billet de blog de Point Wild partagé avec Hackread.com, les composants clés identifiés par les analystes incluent :

- libanl.so : une porte dérobée native qui déclenche des modules malveillants au démarrage

- p.jar et q.jar : modules Java responsables du téléchargement de nouvelles charges utiles et du maintien de la persistance

- com.hs.app : une application Android au niveau du système qui charge la porte dérobée

- catmore88(.)com et ipmoyu(.)com : domaines de commande et de contrôle (C2) utilisés pour communiquer avec les appareils infectés

Le logiciel malveillant est capable d'opérer silencieusement en arrière-plan. Les victimes peuvent ne remarquer des symptômes tels qu'une utilisation excessive du processeur, une surchauffe, des performances lentes ou un trafic Internet inhabituel que lorsque l'appareil est inactif.

La télémétrie de Point Wild montre que les infections se sont propagées dans plus de 222 pays, dont beaucoup sont spontanées. Les utilisateurs n'ont besoin de rien télécharger ni de cliquer sur un lien malveillant. Il suffit de brancher l'appareil pour rejoindre un botnet.

Pire encore, la conception permet un accès persistant, une communication cryptée avec des serveurs distants et une génération de revenus via des modules de clic publicitaire invisibles, le tout à l'insu de l'utilisateur.

Si votre appareil est lent, surchauffe de manière inattendue ou présente des signes d'activité Internet inhabituelle même en mode veille, il est possible qu'il soit infecté. D'autres signaux d'alarme peuvent également apparaître : Google Play Protect est désactivé ou complètement absent, des applications inconnues apparaissent seules ou l'appareil provient d'un fabricant tiers sans firmware vérifié. Ces signes peuvent indiquer la présence d'un logiciel malveillant comme BADBOX 2.0 fonctionnant silencieusement en arrière-plan.

Les utilisateurs doivent également éviter d'acheter des appareils sans marque ou très bon marché auprès de vendeurs inconnus. Privilégiez les fabricants qui offrent un support logiciel continu et publient une documentation de sécurité claire.

N'oubliez pas que BADBOX 2.0 n'est pas un simple malware. Il fait partie d'une vaste opération coordonnée qui transforme discrètement des appareils grand public bon marché en outils pour les cybercriminels, les louant à des fins frauduleuses et autres attaques.

Les groupes à l'origine de ce malware sont probablement basés en Chine, et sa profondeur d'implantation le rend particulièrement dangereux. Étant donné qu'il est souvent préinstallé lors de la fabrication , sa détection ou sa suppression est bien plus difficile que la gestion d'infections classiques.

HackRead