Тенденции эксплуатации подчеркивают необходимость многоуровневой кибербезопасности в здравоохранении

Программы-вымогатели, уязвимости и неправильные конфигурации облаков, плохой трафик ботов и фишинг являются одними из главных угроз кибербезопасности, с которыми сталкиваются организации здравоохранения сегодня. Чтобы защититься от этих угроз, организации должны иметь надежную позицию безопасности, включая тактику, такую как обучение безопасности, управление идентификацией и исправление уязвимостей.

С использованием устаревших технологий во многих системах здравоохранения и распространением устройств Интернета медицинских вещей исправление является важнейшим шагом для защиты ИТ-сред здравоохранения. Однако новые данные SonicWall показывают, что одного исправления недостаточно. В своем обзоре угроз 2025 года SonicWall отмечает 110%-ный рост атак, нацеленных на уязвимости Microsoft, что составляет более 6,9 миллионов угроз, заблокированных брандмауэрами SonicWall.

Нажмите на баннер ниже , чтобы прочитать последний отчет CDW по исследованию кибербезопасности.

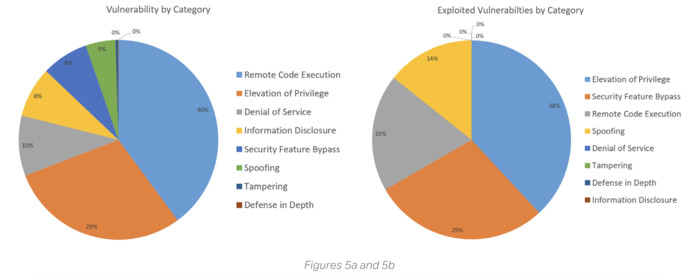

Важно отметить, что уязвимости, которые чаще всего исправлялись, не всегда были наиболее эксплуатируемыми. Уязвимости удаленного выполнения кода составили 40% уязвимостей, но на них пришлось всего 19% эксплойтов. Напротив, ошибки повышения привилегий (EoP), которые могут быть менее заметны, но часто более опасны, были наиболее эксплуатируемыми, составляя 38% реальных атак.

«Учитывая более 1000 исправленных уязвимостей и заблокированных миллионов связанных с ними угроз, становится ясно одно: одних исправлений недостаточно», — говорит Дуглас Макки, исполнительный директор по исследованию угроз в SonicWall . «Злоумышленники движутся быстрее, чем когда-либо, чтобы использовать пути, которые обеспечивают наибольшую выгоду и наименьшее сопротивление».

Самые распространенные уязвимости не являются наиболее эксплуатируемымиОтчет SonicWall показывает, что в дикой природе хакеры выбирают то, что работает. Например, методы обхода функций безопасности составили всего 8% известных уязвимостей, но составили 29% эксплойтов.

Изображение предоставлено SonicWall

Эти цифры напоминают, что объем сам по себе не может определять приоритеты исправления. Вместо этого организации здравоохранения должны также руководствоваться тем, как злоумышленники ведут себя в реальном мире.

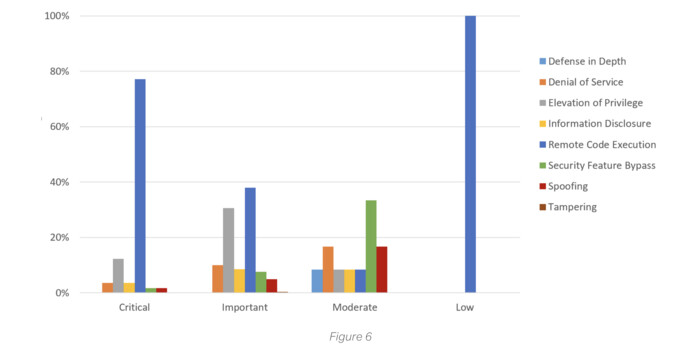

Серьезность уязвимости не всегда такая, какой кажетсяПо объему уязвимости удаленного выполнения кода были наиболее распространенными. Они также составили 77% наиболее критических уязвимостей. Но то, что они были самой распространенной и самой критической категорией уязвимостей, не делало их наиболее вероятными для эксплуатации.

Например, уязвимости обхода функций безопасности были менее распространены и менее критичны по степени серьезности, чем уязвимости удаленного выполнения кода. Однако данные SonicWall показали, что они часто использовались для того, чтобы помочь злоумышленникам расширить доступ или отключить инструменты безопасности, и эти действия могут превратить умеренную уязвимость в эксплойт с критическими последствиями.

SonicWall также отметила, что Microsoft пометила 123 уязвимости как «Эксплуатация более вероятна» в 2024 году, что является важным показателем для киберзащиты. Однако только 10 из них попали в Каталог известных эксплуатируемых уязвимостей Агентства по кибербезопасности и безопасности инфраструктуры . Две из этих 10 были помечены как «Эксплуатация менее вероятна», что демонстрирует, что даже самые лучшие прогнозы могут быть перечеркнуты реальным поведением киберпреступников.

Изображение предоставлено SonicWall

Многоуровневая, проактивная защита стала обязательнойЛандшафт уязвимостей Microsoft 2024 года отражал разнообразие и изменчивость киберугроз по сравнению с их объемом. Исправление ошибок всегда было и будет важным, но определение приоритетности исправлений становится все более сложным.

«Организациям нужен более умный и быстрый подход, который сочетает обнаружение и реагирование в реальном времени с многоуровневой защитой на каждой поверхности атаки», — говорит Макки. Он выделил следующие приоритеты:

- Выявление сложных попыток повышения привилегий

- Нейтрализация вредоносного ПО, скрытого в документах Office

- Блокировка эксплойтов до того, как они достигнут пользователей

- Интегрированная защита конечных точек, учетных записей электронной почты и сетей

«Организации, которые инвестируют в скоординированную, основанную на разведданных безопасность, не просто идут в ногу с угрозами, они опережают их», — говорит он. «В этом часто может заключаться разница».

healthtechmagazine